Jamf Protect 可以集中统一日志数据,以便进行过滤和更好的搜索。一个用例是检测出站隔空投送传输并记录它们,以防止可能的数据泄露。

通过统一日志记录改进基于文本的日志

基于文本的日志长期以来一直是 IT 和安全团队寻求深入了解 Mac 和 Unix 系统的主要内容。然而,这些日志通常很大,数量众多,而且非常冗长,因此很难找到相关信息。统一日志记录于2016年9月引入 macOS Sierra(10.12),以取代典型的 Unix 风格的日志,以帮助解决其中一些缺点。统一日志为管理员提供了一个工具,可以同时挖掘所有系统和应用程序日志,同时允许他们搜索和查询相关信息。现在,他们在一个地方就可以快速一览设备的:

- 身份验证尝试

- 帐户创建/删除

- 密码更改

- SSH活动

- 隔空投送活动

- 还有更多

统一日志记录的缺点

这个新的统一日志的最大缺点是它绑定到设备上。管理员必须连接到相关设备,并使用控制台查询日志。这带来了许多复杂性,因为集中日志数据是组织的共同需求。

Jamf Protect 集中 Mac 日志数据

通过 Jamf Protect,我们帮助组织再次集中其所有Mac日志数据,并允许他们利用统一日志查询功能提供的所有功能。

让我们深入研究一些示例,说明如何从统一日志中获得真正的价值,以及 Jamf Protect 如何帮助进一步操作它。

检测出站隔空投送传输并记录它们

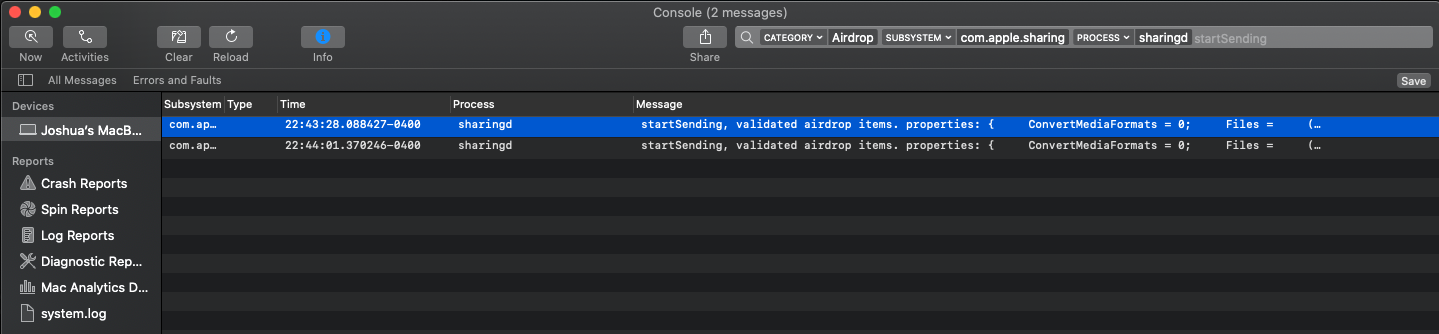

在本地,我们可以在控制台中轻松找到隔空投送活动:

- 打开控制台

- 在控制台的”Action”菜单中,选择“Include Info Message”以查看操作信息

- 现在检查可用的日志并搜索“Airdrop”。

- 接下来,传输一个文件,然后在日志中搜索该文件名。注意该文件驻留的消息。

- 请注意,该进程是 sharingd,subsystem 是 com.apple.sharingd

- 将这些输入控制台,以确保我们缩小到海量日志中的几个项目。请注意,包含文件名的消息以“startSending”开头,并在顶部搜索栏中输入作为其他搜索条件。

我们也可以把这个带到命令行。

- “log show”和“log stream”命令相当于Console.app的命令行。

- 查询的语法并不完全相同,因此我们将使用“日志帮助谓词”为命令行语法制作查询谓词,以获得一些急需的帮助。

我们最终得到:

log stream --level=info --predicate "process == 'sharingd' and subsystem = 'com.apple.sharing' and category = 'AirDrop' and composedMessage BEGINSWITH[cd] 'startSending'"

到目前为止,这两个都很棒,但正如前面所讨论的,它们仅限于在最终用户的计算机上本地运行。它们经常用于法医调查,正如最近在 Objective By The Sea 3.0 的演讲(CrowdStrike Services 团队)中看到的那样。

如果一个组织希望将这种类型的实时可见性流式传输到控制中心位置,该怎么办?

Jamf Protect 可以提供帮助。

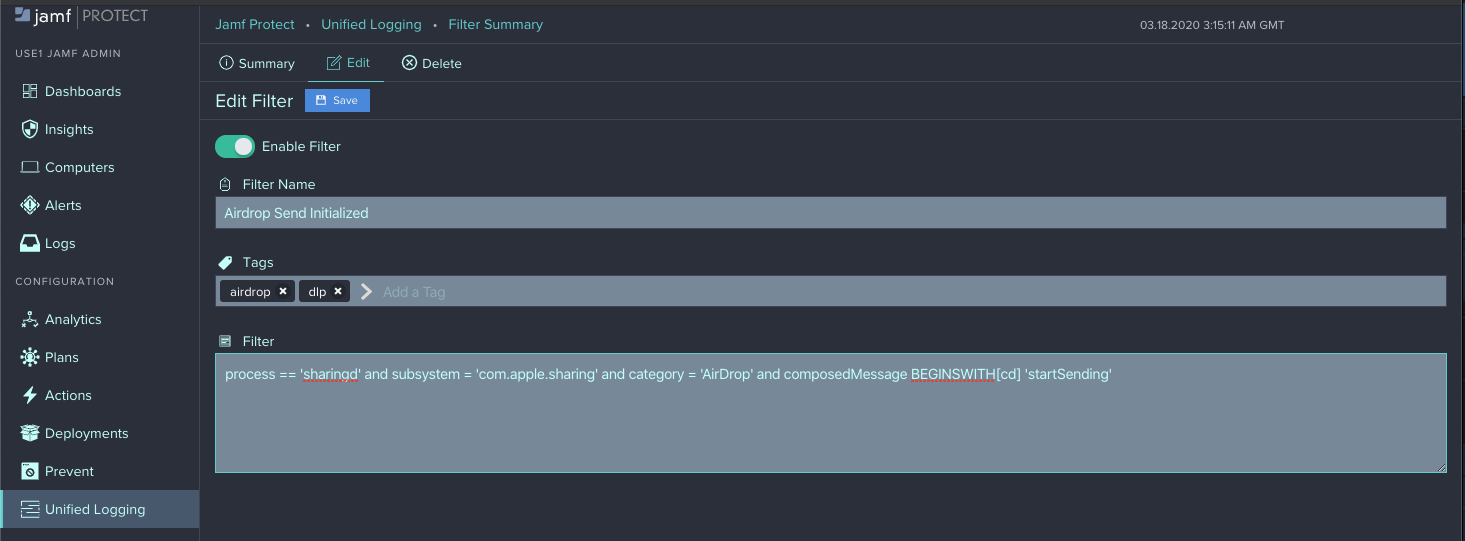

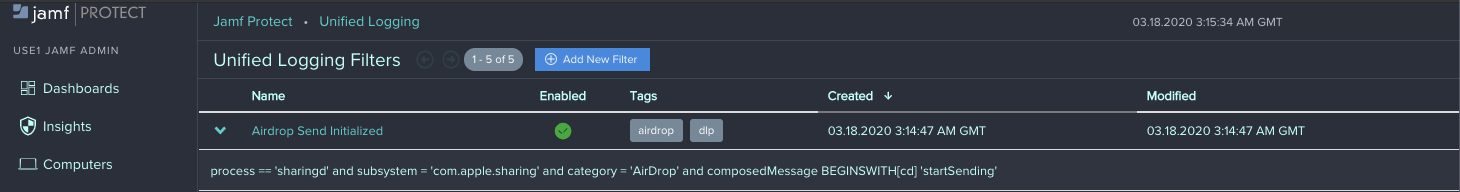

只需使用上面的命令行谓词(注意:仅限谓词),并配置 Jamf Protect 的 “Unified Logging” 部分,以便在统一日志中匹配配置的谓词时,将此信息发送到您的集中SIEM。

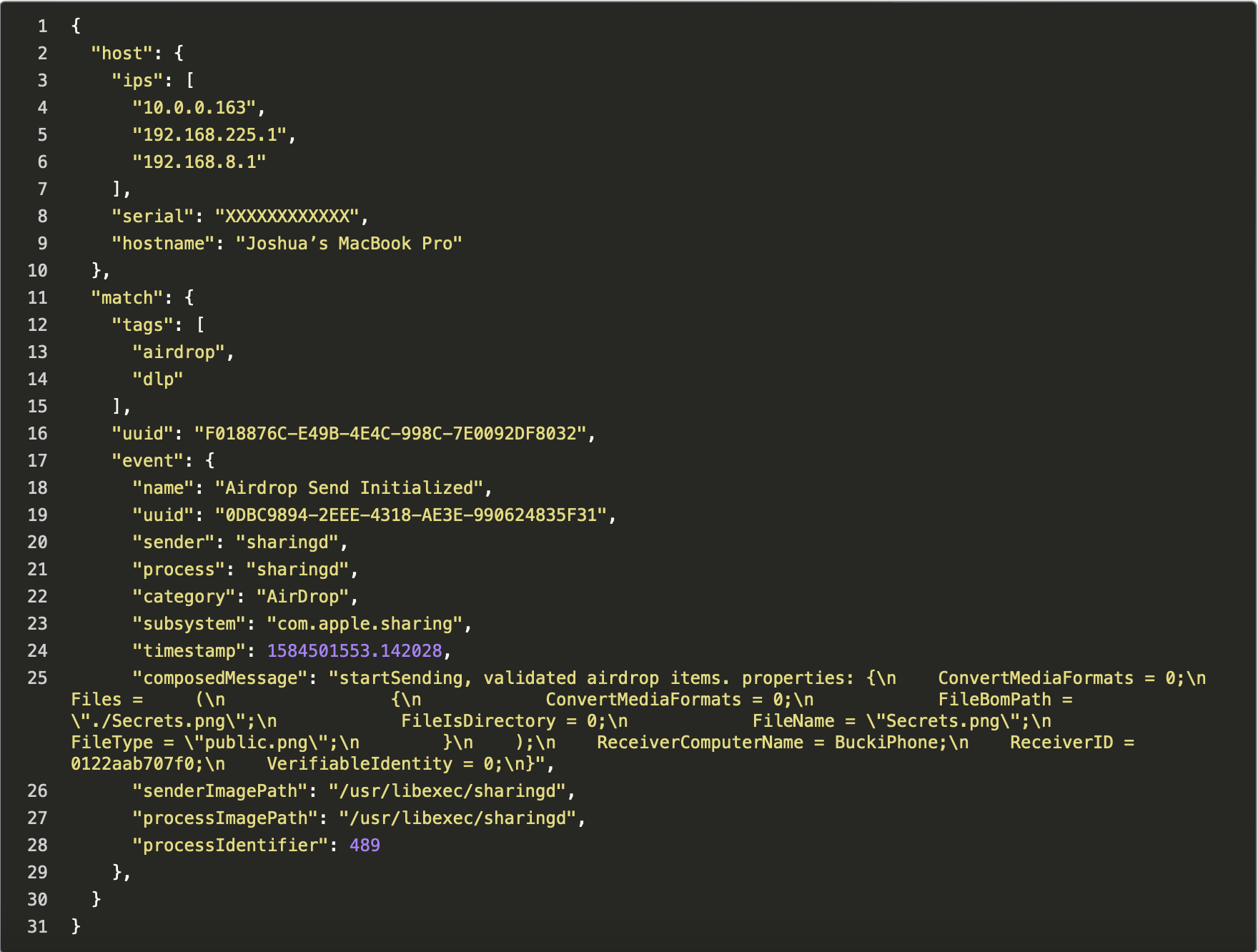

此配置同步到客户端后,我们可以触发另一次隔空投送传输,并获得以 JSON 格式报告的日志奖励,包括主机名、序列号和IP等相关主机信息。

事件最重要的部分是关于 “Match” 的信息。这包括与查询匹配的日志数据的所有标签,以及命令行工具和 Console.app 中会报告的所有数据。

在下面的示例报告中,我们可以看到,我们检测到正在启动空投传输,其中一个名为“Secrets.png”的文件正在从主机名 XCode-Joshua 的 MacBook Pro 共享到名为 BuckiPhone 的设备!

当然,这只是冰山一角。一旦您开始挖掘存储在统一日志中的所有数据,您一定会为您的下一个事件响应或合规计划找到有价值的信息,甚至可能对系统进行故障排除。